Iscriviti ora al Webinar di presentazione del corso Ethical Hacker! Scopri di più

Iscriviti ora al Webinar di presentazione del corso CISO! Scopri di più

In Fata Informatica abbiamo quotidianamente a che fare con attività di "Vulnerabilty Assessment" (VA) e "Pentetration Testing" (PT) e sebbene queste due attività possano sembrare la stessa cosa, hanno invece delle differenze sostanziali.

In questo articolo parleramo del processo di VA.

Nel processo di “Hardening”, avente come obiettivo quello di mettere in sicurezza un singolo sistema, applicazione o una intera infrastruttura IT da possibili minacce suscettibili, un ruolo significativo è svolto dal cosiddetto “Vulnerability Assessment” . Con questa espressione s’intende il processo di individuazione, identificazione e classificazione delle vulnerabilità di un sistema, grazie al quale un’azienda può conoscere il livello di sicurezza della propria infrastruttura informatica (IT) e prevenire/reagire a eventuali attacchi cyber.

Come risulta evidente, si tratta di un processo di fondamentale importanza non solo per le grandi imprese – più soggette per natura a minacce informatiche invasive – ma anche per enti di piccole e medie dimensioni, oltre che per gli individui stessi: da qui, la necessità di optare per programmi di gestione del rischio e valutazione delle vulnerabilità al fine di conoscere la propria infrastruttura informatica e renderla più impermeabile.

Generalmente il processo di “Vulnerability Aassessment” fa uso di test e tool automatici (l’automatizzazione dell’iter consente infatti di identificare in un breve lasso di tempo un ampio spettro di vulnerabilità prive di patch) per individuare la presenza di eventuali minacce all’interno del sistema e il rischio associato alle stesse, così da poterne mitigare i potenziali effetti disastrosi: in altre parole, l’infrastruttura viene scandagliata da cima a fondo in ogni sua applicazione alla ricerca di potenziali vulnerabilità che – se colte da hacker e malintenzionati – rischierebbero di compromettere la sopravvivenza stessa dell’azienda. I risultati del procedimento vengono infine inseriti all’interno di un “vulnerability report” dettagliato, in cui sono elencate le falle dell’infrastruttura informatica rilevate dal “Vulnerability Assessment”, così da consentire all’impresa di intervenire e correggerle. In particolare, un buon report dovrebbe contenere:

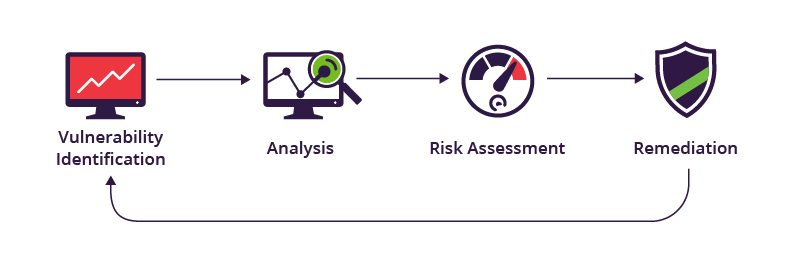

Per semplificare, possiamo individuare le fasi di cui si compone in genere la valutazione delle vulnerabilità:

In virtù di ciò, è bene che un’azienda che voglia avviare un processo di “Vulnerability Assessment” tenga una serie di comportamenti fondamentali, quali:

Quello del “Vulnerability Assessment” è un processo strettamente connesso a quello di gestione del rischio che valuta non solo l’impatto di eventuali minacce e vulnerabilità sul soggetto interessato dalla valutazione ma anche sull’ambiente circostante.

Dopo aver deciso di effettuare un “Vulnerability Assessment” bisogna capire che metodo utilizzare. Esistono infatti tre metodologie diverse:

Esistono due tipologie di sistemi automatici per effettuare un “Vulnerability Assessment”: “open source” e “commercial source”. In entrambi i casi, si fa riferimento ad apposite liste di controllo e parametri, quindi la scelta tra l’uno e l’altro strumento dipende essenzialmente dalle disponibilità economiche del beneficiario del VA. Le principali differenze tra i due tool sono legate a una serie di elementi:

È bene specificare che il raggiungimento di tali benefici è subordinato alla consapevolezza che il “Vulnerability Assessment” (VA) non è altro che uno step necessario – ma di per sé non sufficiente – nel lungo processo di messa in sicurezza di un’infrastruttura informatica (IT); l’approccio da tenere in ambito cybersecurity deve essere sempre volto a una conoscenza continua e a un approfondimento incessante della materia, senza mai accontentarsi di ciò che si è fatto fino a quel momento ma ricercando sempre nuove strade e nuovi mezzi per tenere al sicuro la propria rete.

La sicurezza della propria azienda non è una cosa da prendere sotto gamba. I rischi provenienti dallo stato di iperconnettività attuale sono cresciuti esponenzialmente.

CybersecurityUP è in breve tempo diventata una società leader nell'erogazione di servizi di Cybersecurity.

I servizi erogati sono i seguenti:

Inoltre abbiamo sviluppato Digital Trainer un piano di formazione rivolto alle aziende per ridurre ciò che viene definito il rischio umano, ovvero i rischio proveniente da utenti che incapaci di riconoscere una minaccia eseguono azioni che possono mettere a repentaglio la sicurezza aziendale.

Questo piano di formazione viene affiancato a simulazioni controllate di phising per testare la reale capacità degli utenti a riconoscere la minaccia.

Per avere maggiori informazioni contattateci tramite il form contatti saremo lieti di aiutarvi a migliorare la sicurezza della vostra azienda.

Utilizziamo i cookie sul nostro sito Web. Alcuni di essi sono essenziali per il funzionamento del sito, mentre altri ci aiutano a migliorare questo sito e l'esperienza dell'utente (cookie di tracciamento). Puoi decidere tu stesso se consentire o meno i cookie. Ti preghiamo di notare che se li rifiuti, potresti non essere in grado di utilizzare tutte le funzionalità del sito.