Iscriviti ora al Webinar di presentazione del corso Ethical Hacker! Scopri di più

Iscriviti ora al Webinar di presentazione del corso CISO! Scopri di più

In Fata Informatica ed in particolare con la nostra BU di sicurezza CybersecurityUP ci troviamo quotidianamente ad eseguire attività di "Penetration Testing". E' necessario sottolineare che nel processo di messa in sicurezza di un’infrastruttura informatica (cd. processo di “Hardening”), insieme al “Vulnerability Assessment” (VA), il Penetration Testing (PT) gioca un ruolo fondamentale.

Con questa espressione si intende il meccanismo mediante cui un dato sistema viene messo alla prova e attaccato da un auditor o da un penetration tester al fine di sfruttare la presenza di eventuali falle e vulnerabilità al suo interno prima di truffatori cyber: si tratta di un processo di fondamentale importanza per quelle aziende che vogliono testare i possibili punti deboli della propria infrastruttura, conoscerne il grado di protezione.

Proprio come nel caso del “Vulnerability Assessment” (VA), il “pen test” può essere condotto sia in modo automatico che manualmente: in entrambi i casi il processo è preceduto da un’operazione di raccolta dati e informazioni che saranno di fondamentale importanza nell'esecuzione delle azioni di compromissione.

Rispetto a un “Vulnerability Assessment” (VA), però, il “pen test” ha la peculiarità di andare più avanti nel processo di messa in sicurezza di un’infrastruttura informatica (IT), consentendo di “sfruttare” in modo più efficiente le debolezze rilevate all’interno di un dato sistema: in questo caso, infatti, il controllo e l’analisi sono mirate a un obiettivo preciso precedentemente stabilito, mentre nel “Vulnerability Assessment” (VA) l’esame è più ad ampio raggio; in virtù di ciò, il “pen test” non si limita a rilevare eventuali falle nel sistema di sicurezza di un dispositivo ma le “sfrutta” dando una dimostrazione empirica del rischio associato a una data vulnerabilità.

In altre parole, il “Penetration Testing” utilizza un approccio più “strong” e “deep” al problema, offrendo un’analisi più approfondita e dettagliata non solo della criticità rilevata, ma soprattutto dei rischi a essa associati, dei fattori di mitigazione e della strategia da approntare.

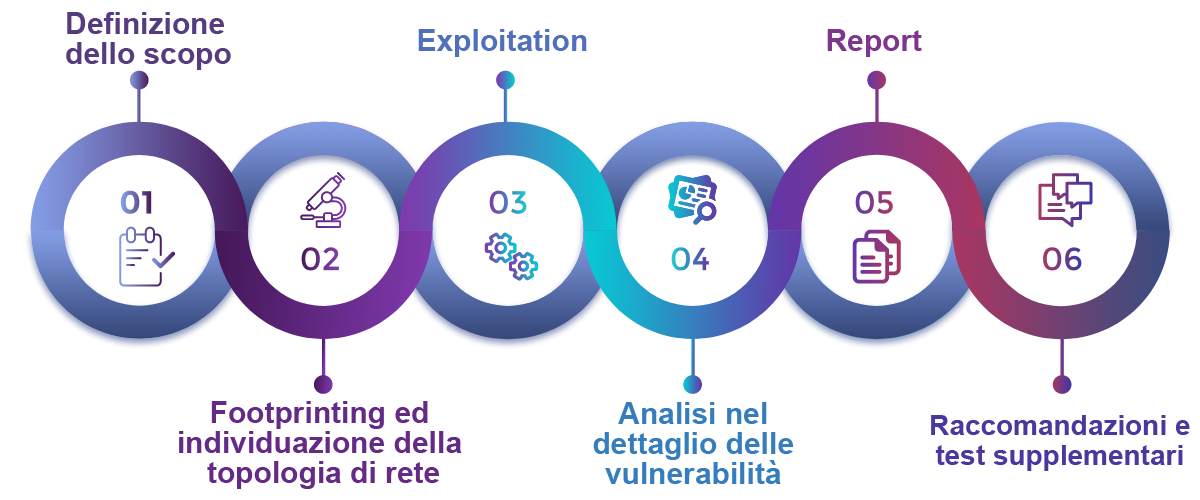

Il penetration testing prevede approcci differenti a seconda degli skill e metodologie di preferenza dell'esperto che lo compie. In Fata Informatica, durante le nostre attivitàdi penetration testing, oramai quotidiane, seguiamo generalmente le fasi di seguito riportate, che possono però variare a seconda della tecnologia sotto test e delle richieste del cliente.

Le fasi che tendenzialmente seguiamo sono le seguenti, ma è importante capire che un'attività così tecnica mal si può associare a una sequenza rigida di fasi:

Un “pen tester” dovrebbe avere determinate caratteristiche per potersi definire tale:

Di norma, un’azienda che intende monitorare il proprio status di sicurezza informatica – e testare la consapevolezza dei propri dipendenti in ambito cybersecurity – dovrebbe eseguire un “Penetration Testing” almeno due volte l’anno. Ciononostante, esistono delle particolari condizioni che – se si verificano – possono richiedere l’esecuzione di ulteriori test rispetto a quelli regolari:

Ma non basta: un’azienda che desidera intraprendere un “Penetration Testing” deve considerare una serie di fattori piuttosto rilevanti, suscettibili di influenzare il risultato dell’analisi:

È bene sottolineare come nel processo di messa in sicurezza di un sistema informatico (“Hardening”), meccanismi come il “Vulnerability Assessment” (VA) e il “Penetration Testing” giocano un ruolo di primaria importanza ma da soli non bastano a scongiurare tutte le minacce provenienti dal Web, sempre più denso e fitto di esperti truffatori.

Da questo punto di vista, dunque, la conoscenza e la costanza rappresentano due fattori imprescindibili, senza i quali non è possibile raggiungere i risultati sperati (soprattutto nel lungo periodo). Ancora una volta quindi si dimostra di vitale interesse per un’azienda investire non solo in apparecchiature sofisticate di cybersecurity ma anche nell’istruzione dei propri dipendenti: un impiegato consapevole, è un impiegato che fa meno errori e che persegue con maggiore efficienza le logiche di profitto dell’ente per cui lavora.

La sicurezza della propria azienda non è una cosa da prendere sotto gamba. I rischi provenienti dallo stato di iperconnettività attuale sono cresciuti esponenzialmente.

CybersecurityUP è in breve tempo diventata una società leader nell'erogazione di servizi di Cybersecurity.

I servizi erogati sono i seguenti:

Inoltre abbiamo sviluppato Digital Trainer un piano di formazione rivolto alle aziende per ridurre ciò che viene definito il rischio umano, ovvero i rischio proveniente da utenti che incapaci di riconoscere una minaccia eseguono azioni che possono mettere a repentaglio la sicurezza aziendale.

Questo piano di formazione viene affiancato a simulazioni controllate di phising per testare la reale capacità degli utenti a riconoscere la minaccia.

Per avere maggiori informazioni contattateci tramite il form contatti saremo lieti di aiutarvi a migliorare la sicurezza della vostra azienda.