Pre-register now for the Ethical Hacker course! More info

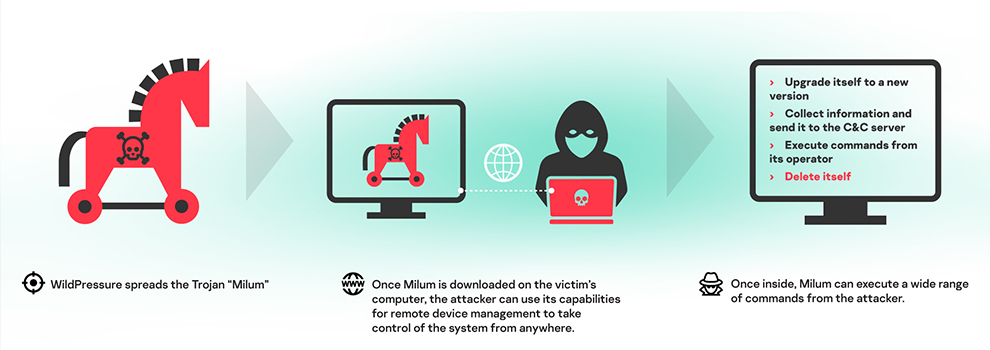

È stata scoperta dai ricercatori del Kaspersky lab una campagna malware indirizzata alle aziende in Medio Oriente, dal comportamento mai documentato in passato. WildPressure, questo il nome datogli dagli esperti, utilizza un malware precedentemente sconosciuto, Milum.

Secondo Kaspersky, che a settembre ha intercettato uno dei server malevoli (Sinkhole) di comando& controllo (C2) di WildPressure, la stragrande maggioranza degli IP attaccati apparteneva al Medio Oriente.

Secondo la ricerca, il malware, una volta che ha infettato un dispositivo, ne esegue la ricognizione del sistema di base, incluso l'inventario dei tipi di file. Inoltre può recuperare aggiornamenti dal suo C2, che potrebbe includere funzionalità aggiuntive di secondo livello.

L’approccio utilizzato per costruire il trojan è «grezzo ma efficace» secondo Denis Legezo, ricercatore di sicurezza informatica di Kaspersky. «Tutti i campioni Milum sono file eseguibili autonomi», ha spiegato il ricercatore sul blog dell’azienda.

Inoltre, i dati di configurazione integrati del codice includono indirizzi web C2 codificati e chiavi di crittografia/decodifica per le comunicazioni. Una volta installato, il malware creerà una directory chiamata “(disco di avvio)\ProgramData\Micapp\Windows\” e analizzerà questi dati di configurazione per formare un beacon da inviare al suo C2.

Per inviare il beacon, Milum trasmette dati in formato JSON compressi nelle richieste POST HTTP crittografate con RC4, utilizzando una chiave a 64byte memorizzata nei dati di configurazione. Per la compressione, il trojan utilizza un codice gzip incorporato (gzip è una popolare tecnologia di compressione dei dati).

Il campione più diffuso che i ricercatori di Kaspersky hanno riscontrato nelle loro telemetrie è un’applicazione che appare come una finestra invisibile della barra degli strumenti, il che significa che non è rilevabile per le vittime mentre è in esecuzione.

Per quanto riguarda la funzionalità, i comandi nel codice di Milum includono:

- Istruzioni per la connessione a C2;

- Rilevazione della tipologia dei file, inclusi quelli nella directory (contrassegnati come nascosti, sola lettura, archivio, sistema o file eseguibile);

- Raccolta di informazioni di sistema per convalidare il target e determinare lo stato dell’antivirus eventualmente installato;

- Aggiornamento del malware;

- Auto eliminazione

Supporta il nostro blog -> Clicca mi piace sulla pagina facebook e iscriviti alla newsletter