Pre-register now for the Ethical Hacker course! More info

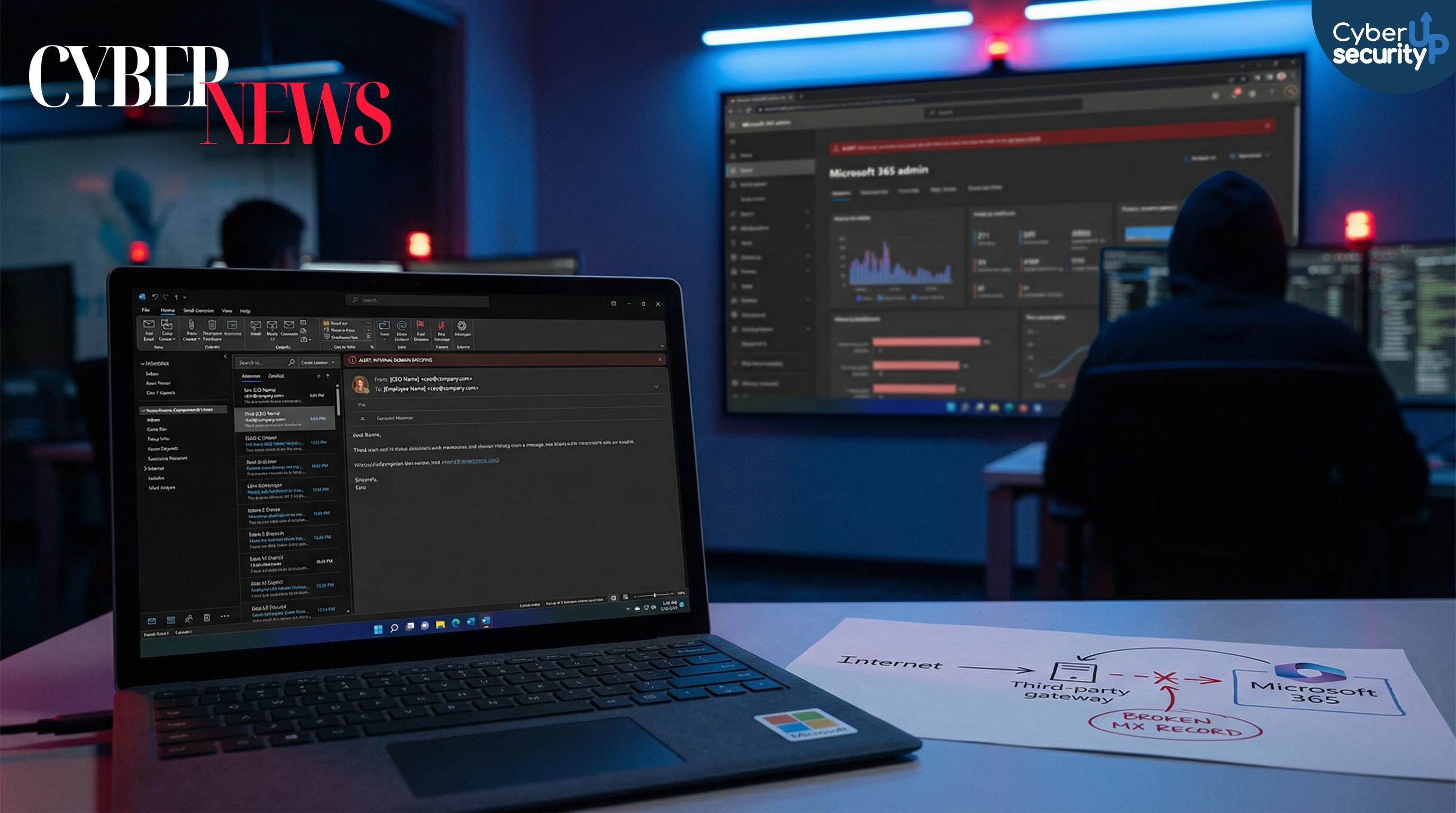

Email “interne” false in Microsoft 365: un errore di routing MX spalanca il phishing e ruba credenziali

- News

- Visite: 166

Una configurazione errata del routing delle email può aprire la porta a un tipo di phishing particolarmente insidioso, in cui i messaggi sembrano provenire dallo stesso dominio interno dell’organizzazione. Questo scenario colpisce soprattutto ambienti con flussi di posta complessi, dove il record MX non punta direttamente a Microsoft 365 ma passa prima da un server Exchange on premises o da un servizio terzo, ad esempio filtri antispam o sistemi di archiviazione.

n8n sotto attacco: CVE-2026-21858 (CVSS 10) permette controllo totale e RCE via webhook senza login

- News

- Visite: 199

Una vulnerabilita critica in n8n, piattaforma molto usata per la workflow automation, sta attirando grande attenzione nel mondo della cybersecurity perche consente a un attaccante remoto non autenticato di ottenere il controllo completo di istanze vulnerabili. Il problema e tracciato come CVE 2026 21858 e ha punteggio CVSS 10.0, quindi massima gravita.

Trappola SEO BlackCat: finti download di Chrome e Notepad++ infettano centinaia di migliaia di PC

- News

- Visite: 205

Una campagna di malware basata su SEO poisoning sta mostrando quanto possa essere rischioso cercare e scaricare software popolari dai motori di ricerca. Il gruppo cybercriminale Black Cat è stato collegato a una strategia che spinge siti fraudolenti in cima ai risultati, inducendo gli utenti a scaricare finti installer contenenti una backdoor in grado di rubare dati sensibili.

Cybersecurity 2026: da costo a motore del business, contro il boom del cybercrime e i rischi dell’IA

- News

- Visite: 297

Nel 2026 la cybersecurity non e piu una scelta opzionale ma un elemento strutturale del modo in cui le aziende crescono, innovano e restano operative. Le organizzazioni affrontano un contesto di iper innovazione e iper rischio dove la superficie di attacco aumenta insieme alla velocita con cui vengono adottate nuove tecnologie.

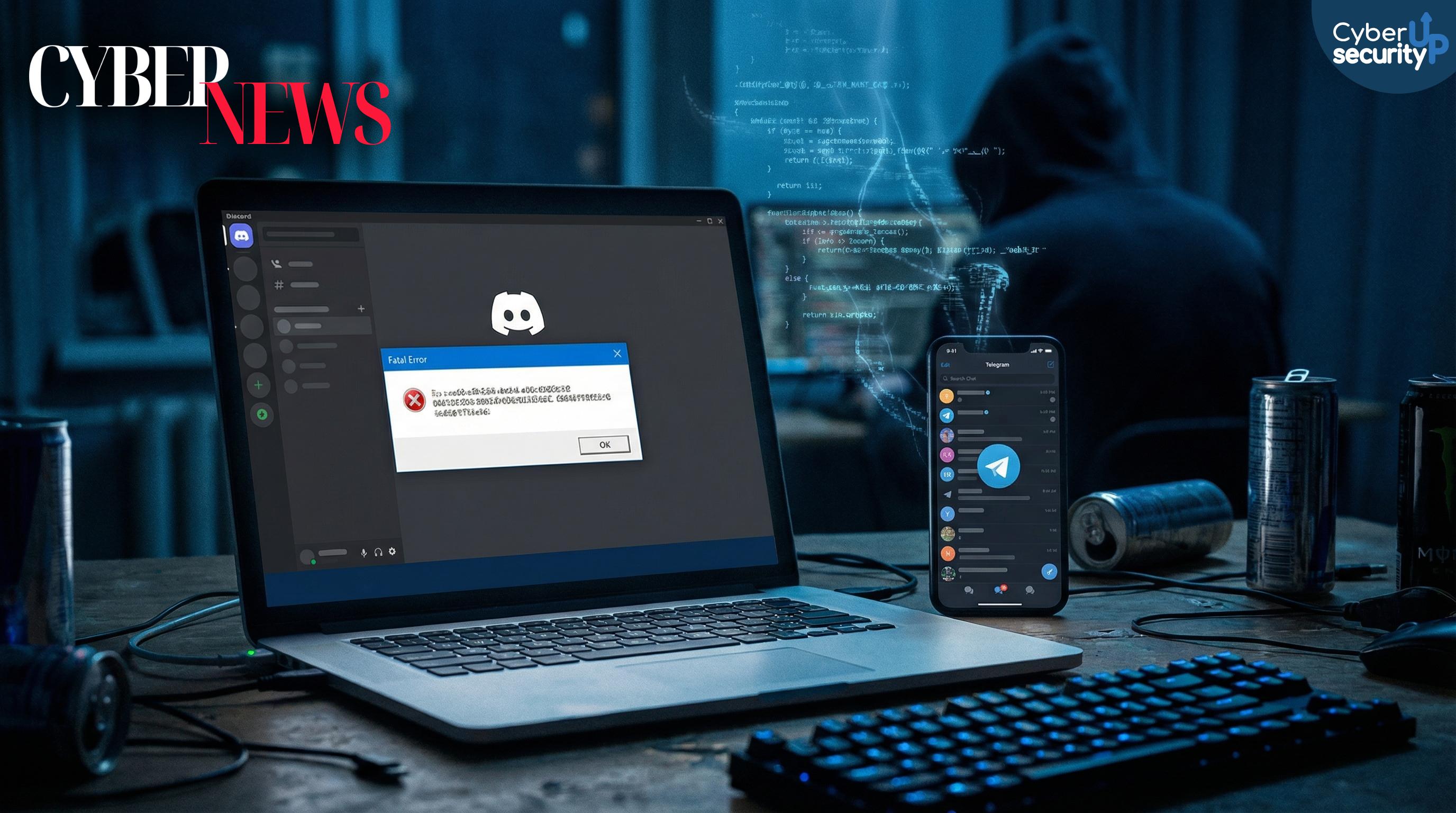

VVS Stealer su Discord: l’infostealer in Python ruba token e password con offuscamento “stealth”

- News

- Visite: 250

Negli ultimi mesi la minaccia dei malware infostealer è tornata al centro dell’attenzione, soprattutto per chi usa quotidianamente piattaforme come Discord. Tra le novità più rilevanti spicca VVS Stealer, un malware basato su Python progettato per rubare token e credenziali Discord e, allo stesso tempo, sottrarre dati sensibili dai browser.

Router D-Link sotto assedio (CVE-2026-0625): hacker entrano senza password e dirottano i DNS

- News

- Visite: 311

Una vulnerabilita critica sta colpendo diversi router DSL D Link di vecchia generazione, con attacchi attivi gia osservati in rete. Il problema riguarda una falla di sicurezza identificata come CVE 2026 0625 con punteggio CVSS 9.3, classificata come remote code execution.

Viber sotto attacco UAC-0184: ZIP-trappola e Remcos RAT per spiare enti militari ucraini

- News

- Visite: 392

Nel panorama della cyber security cresce l’uso di app di messaggistica come vettore di attacco, e un caso recente mostra come Viber possa diventare un canale efficace per operazioni di cyber spionaggio. Un gruppo di minaccia allineato alla Russia identificato come UAC-0184 ha preso di mira enti governativi e militari ucraini distribuendo archivi ZIP malevoli tramite messaggi su Viber.

Botnet Kimwolf su Android: 2 milioni di dispositivi presi via ADB esposto, DDoS e banda domestica rivenduta

- News

- Visite: 372

La botnet Kimwolf sta colpendo in modo massiccio il mondo Android, con oltre 2 milioni di dispositivi compromessi e trasformati in nodi utili a traffico malevolo e attacchi DDoS su larga scala. Il punto chiave di questa minaccia è il metodo di infezione: i criminali informatici sfruttano dispositivi con Android Debug Bridge (ADB) esposto e non autenticato, spesso raggiungibile in rete senza protezioni.

2026 Cyberattacchi Silenziosi: botnet IoT, estensioni wallet compromesse e phishing su canali “fidati” in esplosione

- News

- Visite: 311

Il 2026 si è aperto con un segnale chiaro per chi si occupa di cybersecurity: gli attacchi non hanno bisogno di essere rumorosi per essere efficaci. Il filo conduttore delle minacce recenti è l’abuso costante della fiducia, sfruttando aggiornamenti, estensioni del browser, accessi e messaggi che gli utenti tendono a considerare sicuri.

Cybersecurity al Femminile 2025: le leader che cambiano l’IT security e aprono nuove carriere nel settore

- News

- Visite: 350

Il Women in Cybersecurity Report Winter 2025 mette al centro i progressi più recenti e le storie di donne che guidano il cambiamento nella cybersecurity, un settore in cui la domanda di competenze cresce rapidamente e la diversità è sempre più riconosciuta come fattore strategico. Il formato scelto è un video di circa 12 minuti che raccoglie voci, iniziative e risultati concreti, con un focus su leadership, accesso alle carriere e programmi di sviluppo professionale.

- Cybersecurity senza CISO: il 15% del budget migra a cloud, prodotto e compliance (crescita annua 24%)

- Cybersecurity 10X: l’AI promette difese dieci volte più forti contro un cybercrime da 10,5 trilioni

- Divieto Social in Australia: la biometria trasforma i genitori in “pentester” domestici contro rischi online

- Cybersecurity al Bivio: più donne e mentoring per fermare l’escalation di minacce digitali

Pagina 1 di 192

Cyber pillole più lette

- Pillole di analisi forense: I file Thumbs.db

- Pillole di Pentration Testing: Un altro punto di vista sulle vulnerabilità: CWE

- APC Injection

- Pillole di Ethical hacking: Shodan, il motore di ricerca più pericoloso al mondo

- Fuzzy Hashing

- Come un malware può Killare un antivirus.

- Come #Emotet da trojan bancario è diventato la più grande botnet in attività

- DLL Injection in linguaggio C

Articoli più letti

- Ancora app fraudolente, ancora su Google Play Store: Android nell’occhio del ciclone

- Geolocalizzazione, tutto ciò che devi sapere: pericoli e sfide

- Conti svuotati dopo aver ricevuto un SMS: ecco il Phishing che danneggia i proprietari di PostePay e PostePay Evolution

- Un malware attacca gli sportelli Bancomat e gli fa sputare banconote all’impazzata!

- Nuovo report evidenzia l’importanza strategica del fattore umano negli attacchi cyber