Pre-register now for the Ethical Hacker course! More info

Pillole di #MalwareAnalysis

Utilizzo di #ProcessDump nell’analisi dinamica

L’analisi dinamica di base di un #malware prevede di lanciarlo all’interno di una sandbox, sia essa fisica che virtuale, per analizzarne il comportamento senza l’ausilio di un #Debugger come #OllyDbg.

Ci sono però comportamenti come il #ProcessHollowing o una #DLLinjection che sono difficili da identificare con tool come #ProcessMonitor o #ProcessExplorer, allora come fare?

Un tool estremamente utile è Process Dump che consente di eseguire il dump di un processo in esecuzione. E’ un tool #OpenSource che può essere facilmente trovato su #GitHub

Come funziona?

Per prima cosa lanciamo il comando pd -db gen questo ci permetterà di crearci un database contenenti il codice #hash di tutti i #processi #Windows caricati in memoria.

Ottenuto il db, lanciamo il nostro malware!

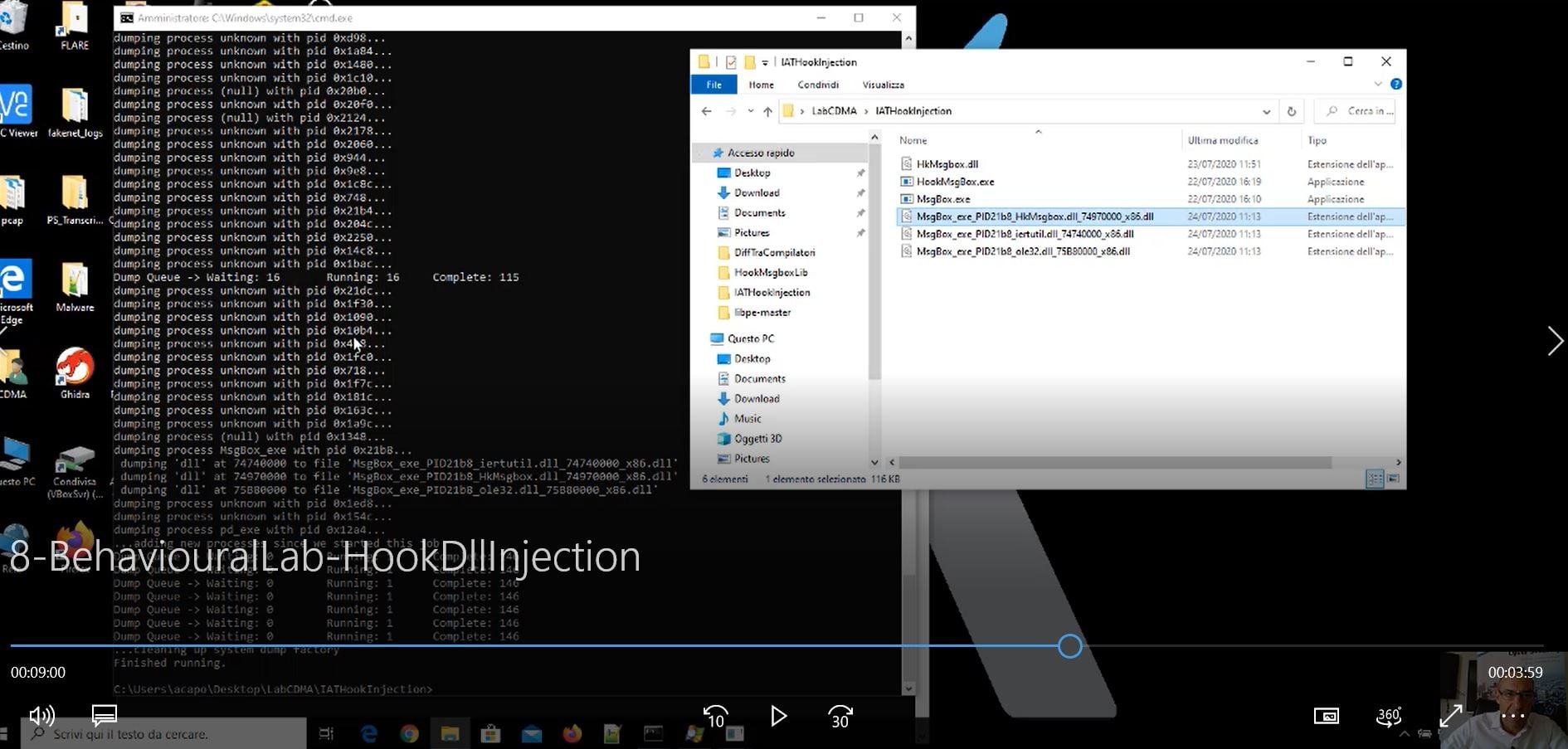

Lanciamo pd -system

Questo comando ci permetterà di eseguire il #dump di tutti quei processi il cui hash non corrisponde con quello generato con il comando precedente.

Se il nostro malware andrà ad eseguire un #hooking all’interno di un pocesso, andrà anche a modificarne l’hash e questo verrà scoperto da process dumper con il conseguente dumping.

Bingo!

Abbiamo il trovato il processo sul quale è stato eseguito l’hooking!